ISO 27001 -standardi

Taustatietoja

ISO/IEC 27001 on kansainvälinen standardi tietoturvallisuuden hallintajärjestelmälle (Information Security Management System, ISMS). Se määrittelee vaatimukset järjestelmälliselle riskienhallinnalle, ohjaukselle ja jatkuvalle parantamiselle, jotta organisaation tiedot pysyvät luottamuksellisina, eheinä ja saatavilla. Standardi kuuluu ISO/IEC 27000 -sarjaan ja on yhteensopiva muiden johtamisjärjestelmästandardien (esim. ISO 9001, ISO 22301) kanssa. Uusin versio on ISO/IEC 27001:2022, joka linjautuu ohjeistusstandardiin ISO/IEC 27002:2022. Sertifiointi voidaan hankkia akkreditoidun sertifiointielimen auditoinnilla ja on tyypillisesti voimassa kolme vuotta.

Ominaispiireitä

Yhteinen rakenne muiden hallintastandardien kanssa. ISO 27001 noudattaa samanlaista korkeantason rakennetta kuin muut ISO standardiin pohjautuvat hallintajärjestelmät, joten sen luvut, termit ja määritelmät ovat linjassa esimerkiksi ISO 9001:n ja ISO/IEC 42001:n kanssa. Tämä helpottaa integroitumista ja vähentää päällekkäistä työtä.

Riskiperusteinen toimintamalli. Standardi edellyttää, että tietoturvaan liittyvät riskit tunnistetaan, arvioidaan ja käsitellään, ja että hallintakeinojen valinnasta laaditaan soveltuvuuslausunto (Statement of Applicability, SoA).

Johdon sitoutuminen. Tietoturvan hallintajärjestelmän kehittäminen vaatii johdolta vahvaa sitoutumista ja aktiivisia toimia. Johto määrittää politiikan, tavoitteet ja resurssit sekä tarkastaa ISMS:n toimivuuden.

Sisältö

Standardin rakenne seuraa muiden ISO hallintajärjestelmien (Management System Standards) rakennetta, joka sisältää tiivistettynä seuraavat osa-alueet:

Luku 4 kuvaa, mistä ISO/IEC 27001 -johtamisjärjestelmä käytännössä alkaa.

Ensin organisaation on tunnistettava heidän toimintaympäristö eli mitkä sisäiset ja ulkoiset tekijät vaikuttavat tietoturvallisuuteen ja tavoitteiden saavuttamiseen.

Seuraavaksi on tunnistettava keskeiset sidosryhmät ja heidän vaatimuksensa, kuten lait, viranomaisohjeet ja sopimusvelvoitteet, sekä päätettävä, mihin vaatimuksiin tietoturvan hallintajärjestelmällä vastataan.

Näiden pohjalta rajataan ja dokumentoidaan järjestelmän soveltamisala eli mitä toimintoja, sijainteja, palveluja ja rajapintoja se koskee.

Luku 5 korostaa ylimmän johdon roolia tietoturvan johtamisessa.

Johdolle annetaan vastuu suorittaa seuraavat tietoturvan hallintajärjestelmän kriittiset toiminnot:

- Tietoturvapolitiikan laatiminen.

- Tietoturvapolitiikan ja tavoitteiden linjaaminen organisaation strategian mukaiseksi.

- Standardin vaatimusten kytkeminen käytännön prosesseihin.

- Tarvittavien resurssien käyttöönottaminen.

- Määrittelee keskeiset roolit, vastuut ja valtuudet.

Johto myös viestii tietoturvan merkityksestä, seuraa tulosten saavuttamista, tukee henkilöstöä vaikuttavuuden parantamisessa ja edistää jatkuvaa parantamista.

Luku 6 käsittelee suunnittelua eli miten tietoturvan hallintajärjestelmä viedään tavoitteellisesti käytäntöön.

Organisaation tulee:

- Tunnistaa riskit ja mahdollisuudet suhteessa heidän toimintaympäristöön ja sidosryhmien vaatimuksiin.

- Tehdä päätös toimenpiteistä, joilla varmistetaan tavoitteiden saavuttaminen, ei-toivottujen vaikutusten vähentäminen ja jatkuva parantaminen.

- Määrittää yhtenäinen riskienarviointiprosessi (kriteerit, tunnistaminen, analyysi ja priorisointi) sekä riskienkäsittelyprosessi. Riskienkäsittelyprosessissa valitaan hallintakeinot, verrataan niitä liitteen A hallintakeinoihin, laaditaan soveltuvuuslausunto ja riskienkäsittelysuunnitelma sekä hyväksytään jäljelle jäävät riskit.

Luku 7 kuvaa tukitoiminnot, joilla tietoturvan hallintajärjestelmä pidetään toimintakykyisenä.

Organisaation on varattava riittävät resurssit ja varmistettava, että tietoturvaa toteuttavilla henkilöillä on tehtävään vaadittu pätevyys. Puutteita paikataan koulutuksella, kokemuksella tai rekrytoinneilla ja toimenpiteiden vaikuttavuutta arvioidaan.

Organisaation henkilöstön on tiedostettava tietoturvapolitiikka, heidän rooli vaikuttavuuden parantamisessa ja vaatimusten laiminlyönnin seuraukset.

Organisaation on määritteltävä sisäisen ja ulkoisen viestinnän periaatteet (mitä, milloin, kenelle ja miten viestitään).

Dokumentoitu tieto on pidettävä hallittuna koko elinkaaren ajan eli organisaatio määrittelee, mitä on pakko dokumentoida, miten asiakirjat yksilöidään, tarkistetaan ja hyväksytään, miten ne jaellaan, versioidaan, säilytetään, suojataan ja tarvittaessa hävitetään. Myös ulkopuolinen, toiminnan kannalta tarpeellinen aineisto tunnistetaan ja otetaan hallintaan.

Luku 8 käsittelee toteutusta eli miten tietoturvan hallintajärjestelmä pyörii arjessa.

Organisaatio suunnittelee ja ohjaa vaatimusten täyttämiseen tarvittavat prosessit, määrittää niille kriteerit, toimii niiden mukaisesti ja varmistaa dokumentaatiolla, että tekeminen vastaa suunnitelmaa.

Muutoksia hallitaan ennakoidusti ja myös tahattomien muutosten vaikutukset arvioidaan ja haittoja lievennetään.

Tietoturvariskit arvioidaan säännöllisesti ja aina merkittävien muutosten yhteydessä aiemmin määritettyjen kriteerien perusteella, ja tulokset dokumentoidaan. Riskienkäsittelyssä otetaan käyttöön riskienkäsittelysuunnitelma ja sen toteuman tulokset kirjataan.

Luku 9 kertoo, miten tietoturvan hallintajärjestelmän toimivuus todennetaan ja kehitetään.

Organisaatio määrittää mitä seurataan ja mitataan (prosesseista hallintakeinoihin), millä menetelmillä tulokset saadaan vertailtaviksi ja toistettaviksi, kuka vastaa mittauksista ja analyyseista sekä milloin ne tehdään.

Sisäiset auditoinnit toteutetaan säännöllisesti auditointiohjelman mukaan, jossa on määritelty säännöllisyys, menetelmät, vastuut, kriteerit ja raportointi. Auditoinnit tehdään puolueettomasti ja niiden tulokset viedään johdolle ja dokumentoidaan.

Johto katselmoi ISMS:n määräajoin varmistaakseen sen soveltuvuuden, tarkoituksenmukaisuuden ja vaikuttavuuden hyödyntäen mm. edellisten katselmusten toimenpiteiden tilannekuvaa, ympäristön muutoksia, sidosryhmien odotuksia, poikkeamia, mittareita ja auditointituloksia.

Katselmuksen lopputuloksena tehdään dokumentoituja päätöksiä jatkuvasta parantamisesta ja mahdollisista muutoksista.

Luku 10 kertoo jatkuvan parantamisen periaatteet.

Organisaation on kehitettävä ISMS:ää jatkuvasti, jotta sen soveltuvuus, tarkoituksenmukaisuus ja vaikuttavuus pysyy vaaditulla tasolla.

Kun poikkeama havaitaan, siihen reagoidaan tilanteen edellyttämällä tavalla:

- vaikutukset hallitaan ja korjataan,

- juurisyyt selvitetään ja arvioidaan, tarvitaanko toimenpiteitä myös muualla.

Tarvittavat korjaavat toimet toteutetaan, niiden vaikuttavuus arvioidaan ja ISMS:ää muutetaan tarvittaessa.

Kaikista poikkeamista, tehdyistä toimista ja tuloksista säilytetään dokumentoitu näyttö.

Hallintakeinot

Standardin velvoittava Liite A sisältää hallintakeinot, joilla organisaatio täyttää omat tavoitteensa ja hallitsee tietoturvaan liittyviä riskejä. Organisaatio valitsee riskiperusteisesti sovellettavat hallintakeinot ja perustelee valinnat Soveltuvuuslausunnossa (Statement of Applicability, SoA).

Kaikkia listan kohtia ei ole pakko ottaa käyttöön, ja organisaatio voi suunnitella myös omia hallintakeinojaan. ISO 27002 -standardi sisältää yksityiskohtaisen kuvauksen jokaisesta kontrollista implementointiohjeilla.

Hallintakeinot on jaettu seuraaviin kategorioihin:

Organisaatioon liittyvät hallintakeinot (37 kpl): Määräykset ja toimenpiteet, jotka ohjaavat organisaation kokonaisvaltaista suhtautumista tietojen suojaamiseen. Näihin hallintakeinoihin kuuluvat politiikat, säännöt, prosessit, menettelyt, organisaatiorakenteet ja muut järjestelyt.

Henkilöstöön liittyvät hallintakeinot (8 kpl): Kuvaa, miten henkilöstö toimii tiedon ja toistensa kanssa. Näihin hallintakeinoihin kuuluvat turvallinen henkilöstöhallinto, henkilöstöturvallisuus sekä tietoturvatietoisuus ja koulutus.

Fyysiset hallintakeinot (14 kpl): Varmistetaan aineellisten omaisuuserien turvallisuus. Hallintakeinoja voivat olla esimerkiksi kulunvalvontajärjestelmät, vierailijakäytännöt, omaisuuden hävitysmenettelyt, tietovälineiden käsittelyä koskevat menettelyt ja muut käytännöt.

Teknologiset hallintakeinot (34 kpl): Määrittävät ne digitaaliset vaatimukset ja menettelyt, jotka organisaation tulee ottaa käyttöön suojatun ja vaatimustenmukaisen IT-infrastruktuurin toteuttamiseksi.

Vaatimusten täyttäminen

ISO/IEC 27001 onnistuu, kun se kytketään liiketoimintaan eikä jää vain isoksi paperikasaksi dokumentaatiota. Tyypillisiä sudenkuoppia ovat liian laaja tai epäselvä soveltamisala, riskien ja liitteen A hallintakeinojen heikko linkitys Soveltuvuuslausunnossa, puutteellinen näyttö (evidence) käytännön toteumasta, toimittajien ja ulkoistusten jättäminen riskienhallinnan ulkopuolelle, muutoksenhallinnan ja kehitysputkien (CI/CD) ohittaminen, sekä mittarit, jotka eivät kuvaa liiketoiminnan hyötyä. Varsinkin johtotason sitoutumisen puute ja alimitoitetut resurssit hidastavat etenemistä.

Keskisuurelle yritykselle Suomessa realistinen implementointikesto on tyypillisesti 6–12 kuukautta, jos lähtötaso on kohtuullinen ja hallintakeinoja on jo käytännössä. 12–18 kuukautta on tavallista, kun lähtömaturiteetti on matala, toimipisteitä on useita tai toimittajaverkosto on laaja.

Kokonaisaikaan vaikuttavat erityisesti soveltamisalan rajaukset, pilvi-/hybridiympäristöjen monimutkaisuus, toimittajahallinnan kypsyys ja se, onko käytössä työkalut, jotka tukevat vaatimusten, riskien ja dokumentaation hallintaa.

Olemme erikoistuneita ISO 27001 -standardin käyttöönotossa ja autamme organisaatioita navigoimaan standardia käytännönläheisellä otteella.

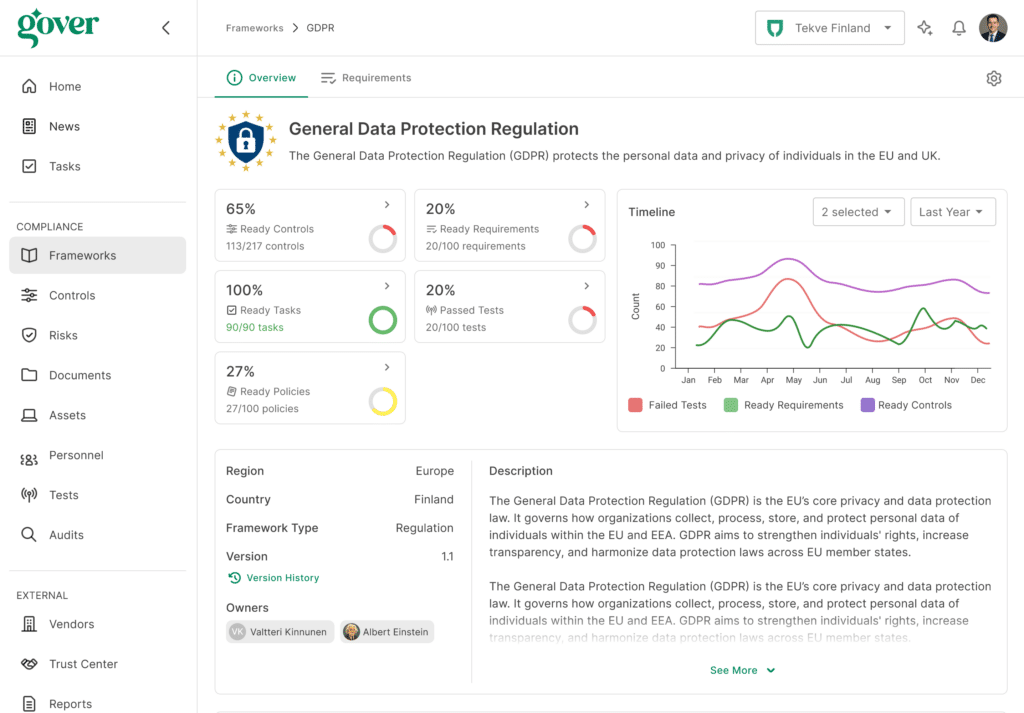

Gover – Kokonaisvaltainen ISO 27001 -hallintajärjestelmä

Yksi järjestelmä kaikille organisaation standardeille, regulaatioille ja lakivaatimuksille. Olemme kehittäneet vaatimustenmukaisuuteen erikoistuneen hallintajärjestelmän, minkä avulla organisaatiot saavuttavat ja hallitsevat kokonaisvaltaisen tilannekuvan heidän vaatimustenmukaisuudestaan.

- Tietoturvariskien tunnistaminen ja hallinta.

- Kumppanien ja toimitusketjujen hallinta (riskit, tietoturva, vastuullisuus).

- Dokumentaation hallinta.

- Auditointien hallinta sekä järjestäminen.

- Raportointi (sisäisesti ja ulkoisesti).

- Henkilöstön koulutukset ja tietoisuuden lisääminen.